C’est l’événement incontournable du cloud native : 3 jours pour échanger entre experts, découvrir les dernières innovations et explorer ensemble l’avenir des microservices et de l’orchestration de conteneurs.

Eurofiber Cloud Infra y était grâce à notre partenaire HAProxy, voici le résumé en bref de ces 3 jours passionnants !

Jour 1

Cette première journée à la KubeCon a été particulièrement dense, avec un focus marqué sur deux piliers de l’écosystème cloud-native : l’observabilité et la sécurité.

Observabilité : cap sur l’avenir

L’avenir de Prometheus a fait l’objet de nombreuses discussions. Le projet, fondamental dans la stack de monitoring Kubernetes, cherche actuellement une nouvelle gouvernance pour continuer à évoluer tout en garantissant sa pérennité. Un appel à candidatures a été lancé pour assurer la relève et soutenir la communauté.

OpenTelemetry, quant à lui, franchit une nouvelle étape. Une avancée marquante présentée : la capacité d’injecter dynamiquement des exporteurs dans des pods, même lorsqu’ils n’étaient pas initialement conçus pour cela. Plusieurs stacks techniques sont déjà supportées et d’autres sont en préparation. Une évolution très attendue pour enrichir la collecte de métriques et de traces sans impacter les déploiements existants.

Sur le plan réseau, Cilium, propulsé par eBPF, confirme son statut d’outil incontournable pour la gestion des couches réseau dans Kubernetes. Les benchmarks le comparant à iptables sont sans appel : les performances sont largement supérieures. Des outils comme Tetragon et Hubble, eux aussi basés sur eBPF, viennent compléter cette dynamique en poussant encore plus loin les capacités d’observabilité, notamment pour diagnostiquer des cas réseau complexes avec une grande finesse.

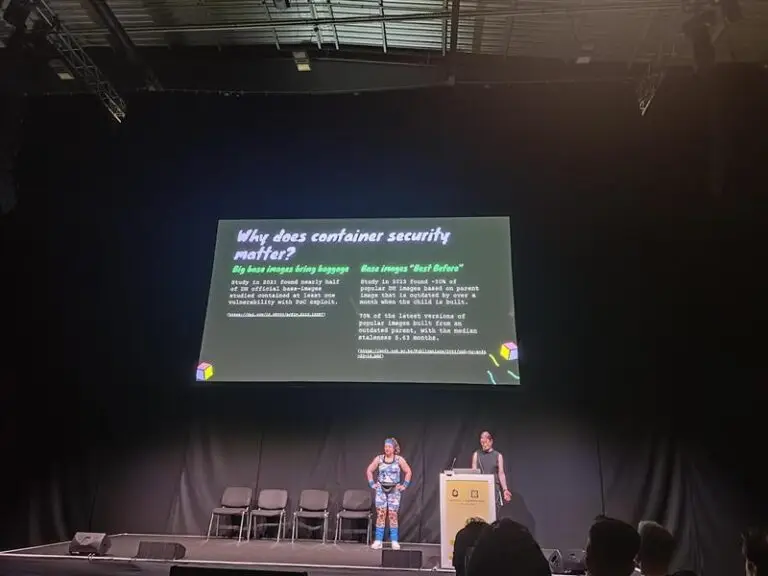

Sécurité : des outils concrets pour un cloud plus fiable

Côté sécurité, l’écosystème CNCF est en ébullition. De nombreux projets émergent pour répondre aux enjeux critiques liés aux images cloud : audit, patch, signature, restrictions… L’objectif est clair : améliorer la fiabilité, réduire les surfaces d’attaque et contrer efficacement les injections malveillantes avec des solutions concrètes, accessibles et standardisées.

La journée s’est conclue sur une note conviviale avec notre partenaire OpsMill, avec qui nous avons partagé un moment très agréable autour d’un verre.

Jour 2

Pour ce deuxième jour, la sécurité est restée au cœur des débats et des conférences. Un thème récurrent, mais pour lequel les avancées concrètes ne cessent de se multiplier.

La sécurité by design devient la norme

Les interventions ont insisté sur des pratiques qui tendent à devenir des standards dans les pipelines de build et de déploiement : utilisation d’images distroless, signature systématique des artefacts et adoption de security policies par défaut. L’objectif ? Réduire drastiquement la surface d’attaque et éviter les erreurs de configuration. L’écosystème open source est désormais suffisamment mature pour permettre à chacun de renforcer sa posture de sécurité sans excuses.

Organisation des équipes : un levier sous-estimé

Au-delà de la technique, plusieurs sessions ont mis en lumière un point souvent négligé : l’organisation des équipes. La performance des plateformes cloud-native ne repose pas uniquement sur les outils, mais aussi sur la manière dont les équipes sont structurées et collaborent. Pour livrer rapidement de la valeur et fluidifier les workflows, il devient essentiel d’intégrer les aspects humains et organisationnels dans toute réflexion d’architecture.

Réseaux : vers l’API Gateway Kubernetes

L’exposition des services évolue également. Les Ingress traditionnels laissent place aux Kubernetes API Gateway, une approche plus flexible et robuste. Là encore, Cilium joue un rôle central en facilitant cette transition avec ses capacités réseau avancées.

Stockage : Longhorn se redécouvre

Côté stockage, Longhorn revient en force. La version 2 apporte son lot d’innovations : compatibilité avec Talos Linux (v1.8), snapshots incrémentaux, réplication avancée, fonctionnalités de Disaster Recovery et surtout un bond significatif en performance. Un composant souvent sous-estimé, mais qui mérite clairement d’être remis au cœur des architectures cloud-native.

Enfin, cette journée a aussi été l’occasion de nombreux échanges avec les éditeurs et contributeurs des solutions que nous intégrons dans notre stack. Un moment précieux pour partager des retours d’expérience concrets, discuter roadmap, et renforcer nos liens avec l’écosystème CNCF.

Jour 3

Pour clôturer cette édition de la KubeCon à Londres, la sécurité s’est une nouvelle fois imposée comme un thème central, avec une approche plus approfondie des risques et des bonnes pratiques à adopter à tous les niveaux.

Sécurité : plus qu’un sujet, une responsabilité partagée

La récente CVE-2025-1974, touchant Ingress NGINX, a rappelé combien l’exposition des services peut devenir critique. En réponse, les mainteneurs recommandent fortement de migrer vers la Gateway API, avec une possible dépréciation des Ingress dans les 18 mois. Un changement stratégique à anticiper.

La sécurité des images, bien que nécessaire, ne suffit plus. Il devient impératif de mettre en œuvre des règles d’admission (via Kyverno, par exemple) et des politiques de restriction claires, afin de garantir une application cohérente des bonnes pratiques dès le déploiement.

Le runtime est aussi un terrain d’exposition important : l’exécution de conteneurs en root ou l’autorisation de shells interactifs sont encore trop fréquents et représentent un risque majeur. Des outils comme Falco permettent de surveiller et d’encadrer ces comportements.

Plus globalement, un message fort a été rappelé : la sécurité dans Kubernetes est un effort collectif. Si un seul maillon, développeur, ops ou platform engineer flanche, c’est toute la chaîne qui peut être compromise. L’adoption des outils ne suffit pas ; la prise de conscience organisationnelle est indispensable.

Gestion des secrets : vigilance maximale

Autre sujet critique : la gestion des secrets. Kubernetes propose une gestion native, mais celle-ci est souvent mal comprise et peu adaptée aux environnements de production. Une gestion des secrets hors cluster est fortement conseillée pour éviter les fuites accidentelles et renforcer la séparation des responsabilités.

Extensibilité de Kubernetes

Kubernetes continue de s’imposer comme une plateforme extensible. Les Custom Resource Definitions (CRD) et les contrôleurs offrent des possibilités considérables pour automatiser la gestion des services internes et externes. De nombreuses innovations émergent autour de ces mécaniques, illustrant la puissance du modèle déclaratif de Kubernetes.

Étude Docker Hub : un rappel des réalités du terrain

Une étude portant sur plus de 16 millions d’images Docker publiques a mis en évidence une réalité préoccupante : une part importante contenait des secrets sensibles (clés AWS, GCP, accès S3…). Bien souvent à l’insu des équipes concernées. Ce constat appelle à une vigilance accrue sur les chaînes CI/CD et à la mise en place de politiques rigoureuses d’analyse et de contrôle.

Ces trois jours à Londres ont été d’une grande richesse. Merci à la communauté CNCF pour cet événement passionnant et merci encore à HAProxy.

Vous hésitez à adopter Kubernetes en production ?

Vous pouvez dès aujourd’hui profiter de toute sa puissance sans sa complexité grâce à notre offre KaaS managée conçue pour les équipes techniques qui veulent aller vite sans sacrifier la sécurité, la scalabilité et leur sérénité !

Cluster prêt à l’emploi, infrastructure sécurisée by design, environnement conforme (ISO 27001, HDS : hébergeur de données de santé), CI/CD, monitoring et observabilité intégrés; réseau intelligent (L4/L7, BGP, Mesh, etc.), multi-AZ, auto-healing, rolling updates, écosystème DevOps natif…

Vous vous concentrez sur vos applications, nous gérons tout le reste !

Echangez avec notre équipe pour en savoir plus dès maintenant

Retrouvez nos autres articles

SOC managé : surveiller, comprendre et agir

Aujourd’hui, une PME, une ETI, un établissement de santé ou une collectivité peut être touché par un rançongiciel, une compromission de compte ou une fuite de données.

Campagnes de phishing : comprendre les risques et adopter les bons réflexes

Un simple email, un SMS ou un message instantané peut suffire à compromettre un compte, déclencher une fuite de données ou ouvrir la porte à une attaque plus grave comme un rançongiciel.

S'inscrire à notre newsletter

Vous recevrez une à deux communications par mois 🙂